Apple.com XSS Exploit finns på iTunes-webbplatsen

Uppdatering: Apple har fixat exploit!

Jag föreställer mig att detta kommer att bli fixat relativt snabbt, men du kan göra några roliga (och möjligen skrämmande) saker med Apple.coms iTunes Affiliate-webbplatser bara genom att ändra URL-parametrarna. Den modifierade Apple.com-webbadressen är utformad enligt följande: http://www.apple.com/itunes/affiliates/download/?artistName=OSXDaily.com&thumbnailUrl=http://cdn.osxdaily.com/wp-content/themes/osxdaily-leftalign/img/osxdailylogo2.jpg&itmsUrl=http://www.osxdaily.com&albumName=Best+Mac+Blog+Ever

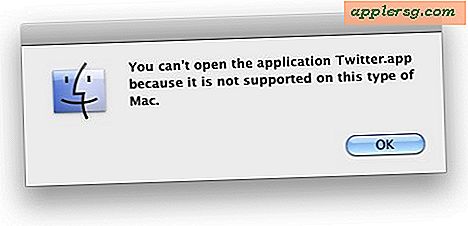

Klicka här för OSXDaily.com versionen av XSS exploitera på Apple.com - det är säkert, det visar bara vad som finns i ovanstående skärmdump.

Du kan lägga vad du vill ha i webbadressen genom att ändra text- och bildlänkar, vilket har lett till några extremt roliga versioner av Apples iTunes-webbplats. Andra användare har vidare ändrat webbadressen för att kunna inkludera andra webbsidor, javascripts och flash-innehåll via iFrames på andra webbplatser, vilket öppnar dörren för alla slags problem. Vid denna tidpunkt är det bara roligt eftersom ingen har använt den för fängslande ändamål, men om hålet är öppet för länge, bli inte förvånad om någon gör det. OS X Daglig läsare Markera skickat detta tips med en ändrad länk som öppnade en serie popup-fönster och hade en iframe som visade mindre än smaklig innehåll, som visas under den uppenbara (även hackade) Apple.com-brandningen, och det är exakt den typ av sak som måste undvikas. Låt oss hoppas att Apple fixar det här snabbt.

Här är några fler skärmdumpar som visar vad URL-modifieringen i åtgärd, bevarad för eftertiden:

Här är en som tar Windows 7-skämt ännu mer genom att infoga en iframe med Microsoft-webbplatsen i innehållet:

[Reader inlämning hittad via Reddit: Apple XSS Exploit - Tack Mark! ]