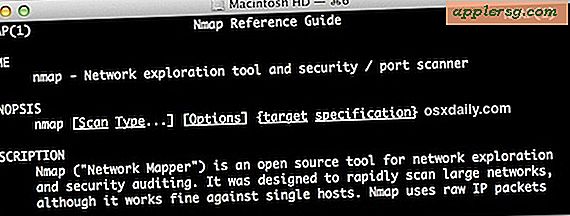

Nmap för Mac OS X utforskar nätverk, skanningsportar och mer

Nmap är ett kraftfullt kommandoradsnätverkskonfigurationsverktyg som låter dig granska nätverksinventering, värdsvar och tillgänglighet och utföra säkerhetsrevision genom portskanning, OS och brandväggsdetektering med mera. Även om det är gratis (och öppen källkod) och fartyg tillsammans med många versioner av Linux, kommer det inte att bli standard med OS X-installationer, och måste därför installeras separat. Nmap är generellt ganska avancerad, men det har många användbara applikationer även för de av oss som inte är nätverksadministratörer och säkerhetspersonal. Det kan också vara till hjälp för enkla nätverksinstallationsuppgifter och felsökning.

Medan du installerar nmap får du också möjlighet att installera hela paketet med nätverksidentifieringsverktyg, inklusive ncat, zenmap (kräver X11), ndiff och nping. Det här är alla användbara verktyg, så det är en bra idé att installera dem hela vägen.

Installera Nmap för Mac OS X

Använda DMG-installationsprogrammet är det enklaste sättet, men du kan även bygga upp dig själv från källan eller hämta den genom något som Homebrew eller MacPorts.

- Få nmap för Mac OS X (gratis)

- Installera genom dmg, var noga med att högerklicka och välj "Öppna" för att komma runt Gatekeeper-varningen om den fortfarande är aktiverad

- Installera hela nmap-paketet, eller välj selektivt om du vill installera ncat, ndiff, nping osv

Det finns ingen anledning att starta om, men du vill uppdatera eller öppna en ny terminal för att få nmap i din väg.

Provanvändningar av Nmap

Nmap fungerar med både LAN och WAN IP och har nära oändliga applikationer, men vi kommer att täcka några vanliga enkla knep. Observera att det inte är ovanligt att mycket liten information rapporteras tillbaka från OS X-maskiner, särskilt om programvaran brandväggen har aktiverats och ingen delningstjänster är aktiverade. Å andra sidan ger skanning av en Windows-dator eller ett nätverk av Windows-maskiner ofta dig mycket information och visar många tjänster, även om Windows-brandväggen är aktiverad.

Hitta öppna portar på Localhost

Nmap gör det mycket enkelt att ta reda på vilka portar som är öppna på localhost (det vill säga din dator):

nmap localhost

Du kanske ser något som följande rapporterade tillbaka:

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

445/tcp open microsoft-ds

548/tcp open afp

6817/tcp open unknown

Detta låter dig veta att SSH / SFTP, HTTP, Samba och Apple File Sharing protokollet är alla öppna på MacBook LocalHost och visar vilka portar de kör under.

För en Mac, växlar olika alternativ direkt i panelen Systempreferens "Delning" direkt påverkan vad du ser som kör, oavsett om det är att aktivera SSH- och SFTP-servern och aktivera fjärranslutning, aktivera och inaktivera fildelning för Mac eller Windows eller både, skärmdelning eller vad som helst annat. Separat, om du startade en lokal webbserver vid någon tidpunkt (även super snabb python http-servern) hittar du även de som körs.

Skanna och lista en rad lokala nätverks-IP-skivor

Du kan också hitta information om andra maskiner på ditt lokala nätverk. Vi antar att ditt LAN har ett IP-intervall på 192.168.0.1 till 192.168.0.25, ändra dessa nummer enligt vad som är lämpligt:

nmap -sP 192.168.0.1-25

Om du inte känner till intervallet kan du också använda jokertecken:

nmap 192.168.0.*

Skanna och upptäcka operativsystem

Med samma IP-koncept som ovan kan du försöka upptäcka vilka operativsystem och deras åtföljande versioner som körs på nätverksmaskinerna. Det fungerar inte alltid, men det är ingen skada i försöket:

nmap -O 192.168.0.1-5

Om inget rapporteras tillbaka (inte ovanligt) kan du försöka använda -cancan-guess flaggan istället för att försöka gissa vilket operativsystem som körs baserat på de upptäckta tjänsterna:

nmap --osscan-guess 192.168.0.2

Använda Nmap med alternativa DNS-servrar och spårväg

Nmap är också mycket användbart för felsökning av internetanslutningar, WAN-problem och allmänt tillgängliga tillgångar, och det kan vara till hjälp när du försöker ta reda på om ett nätverksproblem är ditt nätverk, en Internetleverantör eller någon annanstans under vägen. Med hjälp av flaggor -traceroute och -dns-servrar kan du hjälpa dig att bestämma vad som händer och var och det senare är särskilt användbart om du har problem med att få tillgång till vissa avlägsna IP-enheter men är osäker på om värden är faktiskt otillgänglig eller om dina DNS-servrar är problemet.

-dns-servrarflaggan överrider systemets DNS-inställningar för den scanningen. Här använder vi nmap för att skanna igenom alternativ DNS (Googles DNS-servrar som används som exempel) på yahoo.com:

nmap --dns-servers 8.8.8.8 yahoo.com

I det här exemplet, om yahoo.com är live via den alternativa DNS men inte tillgänglig för dig utan att specificera -dns-servrar, kan det hända att du har ett problem med vilken DNS-servrar du använder snarare än värden själv.

Flaggen -traceroute innehåller den välkända spårvägsförmågan i skanningen, notera att detta måste köras som root genom sudo:

sudo nmap --traceroute yahoo.com

Fler resurser

Nmap har mycket mer att erbjuda än vad vi nämner ovan, du kan se hela listan med möjliga kommandon och flaggor genom att skriva:

nmap --help

Eller genom att hämta den manuella sidan:

man nmap

Om du är intresserad av att lära dig mer, är nmap-webbplatsen också full av stora resurser och erbjuder omfattande dokumentation.